Perché contrastare le principali minacce alle identità digitali è diventata una priorità per ogni azienda: modalità di attacco e soluzioni per difendersi.

Gli odierni contesti aziendali, altamente digitalizzati ed interconnessi fra loro, costituiscono per ogni organizzazione una superficie d’attacco in continua espansione.

In questo scenario, le Identità Digitali oltre a rappresentare un insieme di dati ed attributi, sono un vero e proprio passe-partout che permette, in base alle autorizzazioni assegnate, di accedere a ogni risorsa aziendale e svolgere il proprio lavoro.

Questo le rende estremamente appetibili per qualunque malintenzionato poiché:

- Facili da compromettere (vedremo più avanti come)

- Rappresentano la chiave per far breccia nel contesto digitale di un’azienda aggirando le difese perimetrali (es. firewall)

In passato, infatti, il cosiddetto perimetro di sicurezza era delimitato alla rete aziendale.

Nel moderno contesto di evoluzione delocalizzata del lavoro ed espansione ai modelli hybrid e full cloud, il perimetro è definito dalle stesse identità digitali che oltrepassano i datacenter dell’azienda:

Un approccio alla sicurezza Identity-Driven è la chiave per la protezione dell’intera infrastruttura e delle applicazioni.

Metodi di attacco

Gli scenari più comuni che, nella gestione day-by-day delle identità digitali, potrebbero compromettere la sicurezza delle aziende sono i seguenti:

- Gestione del ciclo di vita delle identità digitali non adeguata che ne porta ad una proliferazione non controllata

- Mancanza di opportune verifiche sulle utenze utilizzate per accedere ai sistemi aziendali

- Controlli non adeguati sulle assegnazioni di permessi di tipo privilegiato

Per capire come mitigare ed indirizzare questi aspetti, è sicuramente importante analizzare quali sono le modalità e le tecniche che gli attaccanti (cracker) utilizzano per compromettere le identità digitali.

Lo scopo dell’attaccante è quello di avere accesso a informazioni riservate e confidenziali e, una volta compromesse le identità e le relative utenze, sfruttarne i privilegi spesso in modo del tutto inosservato, possibilmente per lunghi periodi. Questo permette ad un attaccante di controllare applicativi o sistemi critici aziendali, fino a compromettere l’operatività quotidiana.

Le minacce più comuni alle identità digitali

Le modalità utilizzate per il furto di identità digitali sono svariate: da attacchi che sfruttano vulnerabilità tecniche, a pratiche di Social Engineering che sfruttano in particolare la psicologia delle persone, al fine di estorcere informazioni fondamentali per la riuscita dell’attacco.

Tenendo conto di questi aspetti, i metodi più comuni che un hacker utilizza, sono:

- Intercettazione: le password possono essere intercettate in maniera passiva (sniffing) o attiva (spoofing, man-in-the-middle) durante la loro trasmissione, soprattutto nel caso in cui non vengano correttamente usati protocolli crittografici (SSL/TLS) di protezione dei dati in transito.

- Attacchi di forza bruta: consistono in tentativi ripetuti volti ad individuare le password degli utenti. Vengono di solito eseguiti con l’ausilio di software che automatizzano questo tipo di attività (i.e. hydra, Hashcat, JTR) anche utilizzando dei dizionari di password, o provando una singola password abbastanza comune su tutti gli username di un’organizzazione (password-spraying). A seconda della lunghezza e complessità delle password utilizzate, un attaccante può impiegare da pochi secondi a periodi molto più lunghi per individuarla.

- Social Engineering: l’attaccante utilizza la fiducia dell’utente e l’interazione sociale per ingannarlo ed indurlo a rivelare credenziali o altre informazioni sensibili. Un esempio comune è l’attacco chiamato SIM swap che prende di mira l’autenticazione a due fattori eseguita tramite OTP SMS, un altro esempio è il phishing: mail o SMS apparentemente legittimi ma che in realtà nascondono contenuti e link malevoli.

- Ricerca e Furto di credenziali: può essere manuale o automatizzata, e prende di mira password hard-coded in script, codice sorgente applicativo (inserite in fase di sviluppo software) o memorizzate in modo non sicuro (i.e. non cifrate).

- Key Logging: malware o dispositivo fisico utilizzato per registrare la sequenza di tasti digitati sulla tastiera comprese le password.

- Credential Stuffing e Manual Guessing: sfruttano la cattiva abitudine di riutilizzare le stesse password su più servizi, o di utilizzare password con dati che ci rappresentano (i.e., data di nascita o altri attributi personali). Consistono nel provare ad accedere ad un account utilizzando credenziali provenienti da precedenti data breach venduti o condivisi nel deep web.

- Metodi fisici: sfruttano l’accesso fisico a postazioni, periferiche e dispositivi lasciati incustoditi o smarriti. L’evil maid attack ne è un classico esempio: un malintenzionato esterno, con accesso fisico ai locali aziendali, può nascondere dei key logger fisici all’interno degli uffici o cercare di compromettere i dispositivi incustoditi, se non adeguatamente protetti con cifratura, time-out di blocco automatico, videosorveglianza e controllo fisico degli accessi. Così come il più semplice Shoulder Surfing, ovvero osservare/spiare qualcuno durante la digitazione della password sulla tastiera.

Conseguenze

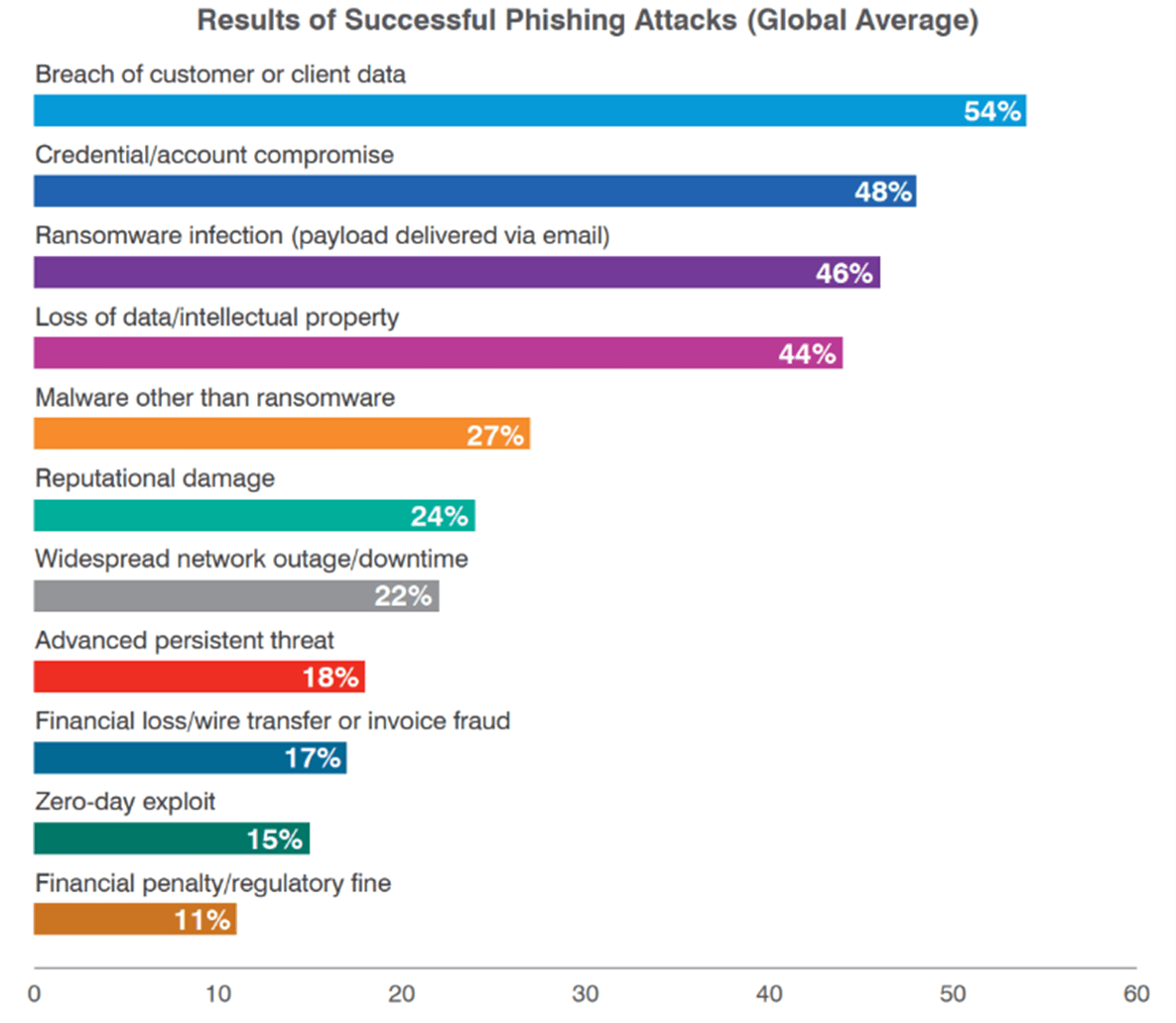

Fonte: 2022 State of the Phish – Phishing Attacks results

Proteggere adeguatamente le identità digitali in ambito aziendale può fare la differenza dal punto di vista della sicurezza e salvaguardia del patrimonio di risorse, specialmente nell’attuale contesto di crescenti costi di sicurezza ed episodi di attacco.

Infatti, il costo della criminalità informatica è in continuo e perenne aumento: l’ultimo rapporto Clusit 2022 stima a livello mondiale danni derivanti dal cybercrime pari a 4 volte il PIL italiano nel solo 2021.

Secondo il report DBIR di Verizon del 2022, l’82% dei data breaches include tra le cause scatenanti il fattore umano e una gestione inadeguata delle identità digitali che consentono di sfruttare i principali pattern di attacco.

Il semplice utilizzo di tecniche di phishing (vettore di attacco con maggior percentuale di successo) se portate a buon fine, può comportare conseguenze gravissime per ogni azienda, come evidenziato dal report 2022 State of the Phish di Proofpoint.

Perdipiù, durante una recente analisi di Gartner Peer Insights e Radiant Logic, il 61% degli intervistati ha risposto che l’azienda in cui lavora vede ancora l’Identity management come un qualcosa di eccessivamente dispendioso in termini di tempo e denaro necessario per essere gestito in maniera efficace, non rendendosi conto del fatto che, in caso di attacco, i costi sarebbero con tutta probabilità estremamente maggiori.

Quali sono le identità da proteggere?

A prescindere dai loro privilegi ed abilitazioni, tutte le identità digitali rappresentano un punto di ingresso a sistemi e dati aziendali, e devono essere protette adeguatamente.

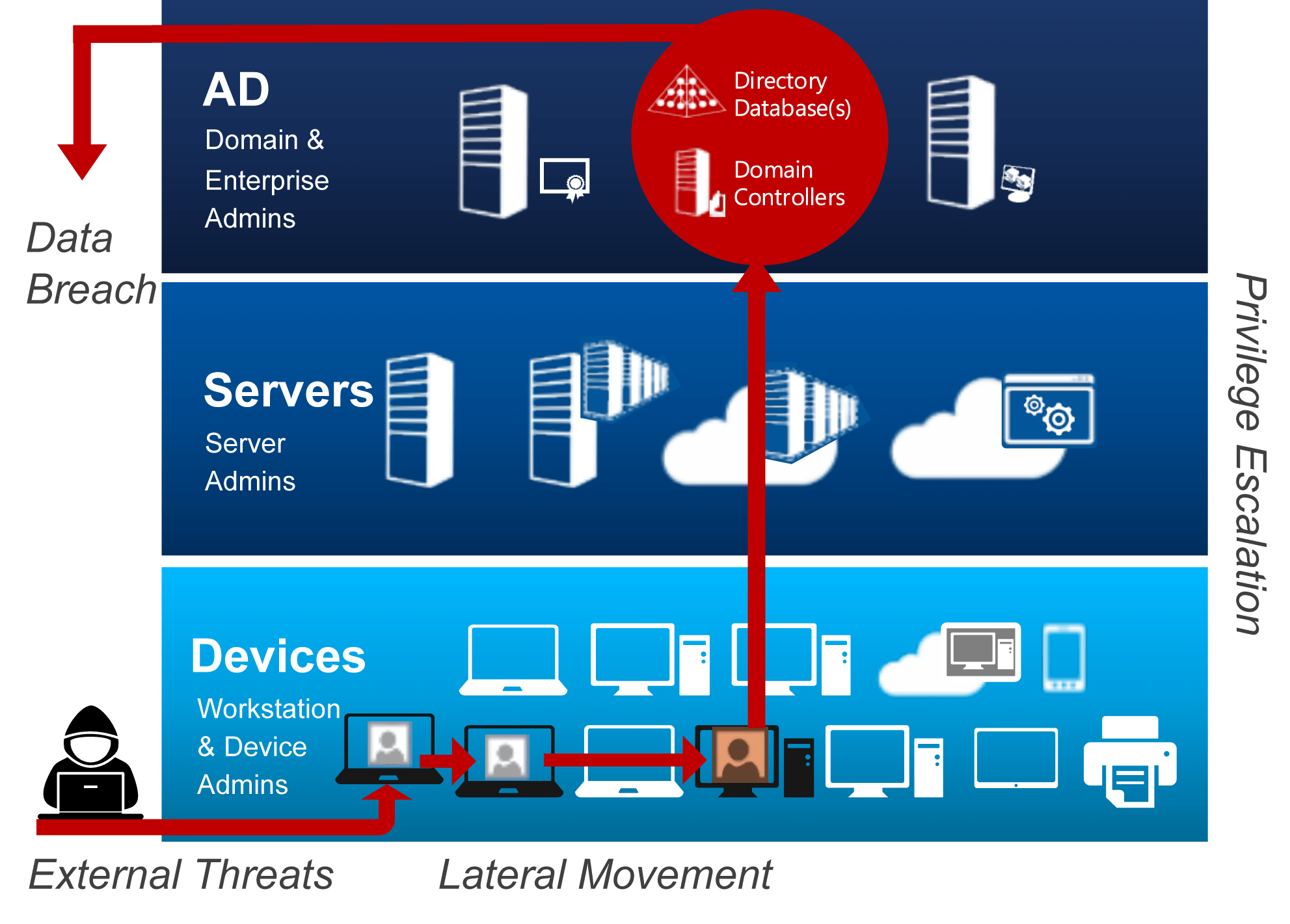

Infatti, riuscire a compromettere anche una identità con permessi minimi, può essere sufficiente a scatenare una serie di conseguenze irreparabili. L’attaccante, sfruttando altre vulnerabilità, potrebbe effettuare attività di lateral movement prendendo possesso di altre credenziali e compromettendo man mano sempre più dispositivi e account. In questo modo, tramite una escalation di privilegi, potrebbe arrivare a prendere il controllo di sistemi aziendali critici (i.e. Active Directory), con conseguenze facilmente immaginabili.

La protezione delle identità digitali con BIP CyberSec

BIP CyberSec ha sviluppato un approccio che aiuta i propri clienti a rispondere alle loro esigenze in modo modulare, strutturato e vendor-neutral. Partendo dalla definizione di una strategia per l’Identity and Access Management (IAM), riusciamo a fornire una panoramica a 360 gradi utile a creare le basi per l’innovazione ed il miglioramento di processi e tecnologie.

BIP CyberSec ha sviluppato un approccio che aiuta i propri clienti a rispondere alle loro esigenze in modo modulare, strutturato e vendor-neutral. Partendo dalla definizione di una strategia per l’Identity and Access Management (IAM), riusciamo a fornire una panoramica a 360 gradi utile a creare le basi per l’innovazione ed il miglioramento di processi e tecnologie.

Utilizziamo strumenti di valutazione proprietari, che adattiamo al contesto dei nostri clienti, per valutare l’attuale livello di maturità nell’ambito IAM e sulla base del quale identificare e promuovere delle azioni di miglioramento dei processi e della tecnologia.

I nostri servizi per la protezione delle identità digitali coprono tutti i settori chiave in ambito IAM.

Conclusioni

In conclusione, la protezione delle identità digitali e l’adozione di una strategia IAM sono indispensabili per garantire la sicurezza delle informazioni personali degli individui e proteggere le organizzazioni da rischi e minacce informatiche.

L’approccio di BIP CyberSec alla gestione delle identità e degli accessi è incentrato su un’analisi completa dei processi, delle procedure, delle tecnologie e dell’esposizione al rischio delle organizzazioni. Tutti questi flussi, combinati, forniscono una visione E2E della postura di sicurezza dell’azienda, che ci consente di progettare e implementare una roadmap efficace di iniziative.

Per saperne di più su come lavoriamo e come aiutiamo i nostri clienti a proteggere efficacemente le identità digitali, visita la nostra pagina o contattaci per ottenere una consulenza con i nostri esperti.