Los riesgos de los ciberataques están creciendo cada vez más en términos de números y magnitud debido a la evolución de la tecnología y al contexto geopolítico y macroeconómico. Se ha vuelto esencial para las organizaciones evaluar esos riesgos y gestionarlos de manera efectiva y oportuna.

Los riesgos relacionados con los ataques cibernéticos se han vuelto frenéticos en los últimos años fomentados por la evolución de la tecnología y los recientes eventos mundiales como la pandemia y la guerra que han aumentado drásticamente el uso de la tecnología de la información e incluido el mundo digital en el campo de batalla moderno.

Las organizaciones están expuestas continua y sistemáticamente a los ciberataques:

- El 86% de las organizaciones tenían al menos un usuario que intentaba conectarse a un sitio de phishing;

- El 70% de las organizaciones tenían usuarios que recibían publicidad maliciosa en el navegador;

- El 50% de las organizaciones encontraron actividad relacionada con ransomware

En este contexto, se ha vuelto esencial evaluar de manera eficiente y efectiva los riesgos relacionados con los ataques cibernéticos que afectan a la organización en su conjunto para delinear su madurez de Seguridad e implementar acciones de remediación adecuadas.

Una adecuada evaluación de riesgos permite a la empresa identificar los riesgos mayores y más relevantes a los que se enfrenta y priorizar las intervenciones para gestionar los riesgos; Además, permite identificar las áreas que son más vulnerables a los ciberataques y decidir cómo protegerlas con éxito.

¿Cuáles son los riesgos de ciberataque más comunes y relevantes?

Actualmente, los ciberataques más comunes y relevantes son los ransomwares y otros malwares, DoS y DDoS, phishing y ataques de contraseñas (por ejemplo, fuerza bruta).

Los ciberataques pueden potencialmente apuntar a cada área de la organización dada la múltiple y amplia superficie de ataque que tienen hoy en día las empresas, tales como:

- Superficie de Internet (por ejemplo, sitios web, aplicaciones web, productos conectados, servicios en la nube) que son potencialmente atacados por todo el mundo; Los dispositivos inteligentes como refrigeradores o cámaras pueden ser fácilmente pirateados si no se endurecen adecuadamente y las violaciones de la nube han superado los ataques en las instalaciones.

- Procesos y organizaciones expuestas a diferentes tipos de ataques, incluyendo ingeniería social y phishing; los llamados ataques «CEO Fraud» (también conocidos como Business Email Compromise) crearon un mercado de 26 mil millones de dólares.

- Soluciones y tecnologías, expuestas a múltiples tipos de vulnerabilidades (por ejemplo, ataques de malware, vulnerabilidades de día cero); los proveedores con sus soluciones se están convirtiendo cada vez más en un vector para los ataques cibernéticos (por ejemplo, el hackeo de SolarWinds).

Entre todos los diversos escenarios de ataque, el ransomware es uno de los más temidos: se prevé que los costos globales de daños por ransomware superen los $ 265 mil millones para 2031.

Por lo general, traído a la red de la empresa por empleados inconscientes y no capacitados que hacen clic en el enlace contenido en los correos electrónicos de phishing, este malware es capaz de cifrar los dispositivos afectados y hacer que los datos almacenados no estén disponibles. A menos que la empresa pague un rescate a los ciberdelincuentes, los datos seguirán sin estar disponibles. Después de pagar el rescate, se supone que la clave de descifrado debe ser liberada por los ciberdelincuentes para permitir que la empresa recupere los datos, pero esto no sucede a menudo: es por eso que pagar el rescate nunca es una buena opción.

¿Cuáles son los principales retos cibernéticos a los que se enfrentan las organizaciones?

1. Comprender el lenguaje del riesgo cibernético

1. Comprender el lenguaje del riesgo cibernético

Si bien el impacto comercial de un ataque cibernético involucra a la alta gerencia y a las juntas ejecutivas de la empresa, la seguridad cibernética es un asunto altamente complejo administrado por técnicos incapaces de transmitir de manera efectiva las consecuencias concretas de los riesgos cibernéticos.

2. Evaluación continua de amenazas en constante cambio

2. Evaluación continua de amenazas en constante cambio

El riesgo cibernético no es un ejercicio estático válido durante mucho tiempo (por ejemplo, el ransomware no era un tema diario de discusión hace unos años), es un viaje dinámico que requiere una evaluación continua para hacer frente a riesgos siempre nuevos.

3. KRI/KPI destacando los principales riesgos y reportes

3. KRI/KPI destacando los principales riesgos y reportes

La cantidad de información generada por las plataformas de seguridad cibernética (por ejemplo, SIEM, IDPS, EDR, NGFW) puede abrumar cualquier análisis y difícilmente se traduce en pocas acciones clave; La alta dirección necesita pocos KRIs/KPIs accionables.

4. Dirección de inversiones basadas en riesgos cibernéticos

4. Dirección de inversiones basadas en riesgos cibernéticos

La evaluación del presupuesto para la ciberseguridad es a menudo un ejercicio subjetivo y altamente hipotético, desvinculado de los riesgos reales que requerirían una intervención oportuna; la priorización de las inversiones en riesgos inminentes permite a la Organización centrarse en soluciones que proporcionan una buena relación calidad-precio.

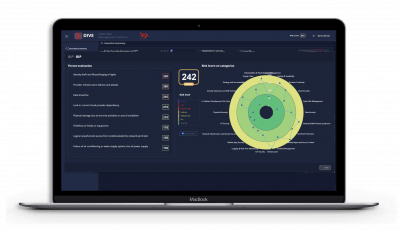

Cyber Risk DIVE (i.e. Profundizando en vulnerabilidades y exposiciones) es la solución SaaS BIP CyberSec que resulta de un enfoque eficiente para la gestión de riesgos cibernéticos, capaz de responder a todos los desafíos mencionados mientras habla un lenguaje comprensible desde los propietarios de aplicaciones hasta C-Level.

Cyber Risk DIVE para gestionar los riesgos cibernéticos

Aprovechando +10 años de experiencia en la gestión de proyectos de evaluación de riesgos cibernéticos, BIP CyberSec definió una metodología patentada y e2e para evaluar y gestionar los riesgos cibernéticos.

Con el fin de tener una evaluación exhaustiva de los riesgos cibernéticos, nuestra metodología identifica dos perspectivas y dos dimensiones de análisis:

1. Perspectiva Interna

El riesgo cibernético se evalúa como consecuencia de las prácticas de seguridad AS-IS dentro de la Organización, que a su vez se evalúan desde dos dimensiones:

- Proceso, Organización y Cumplimiento:

Esta primera dimensión top-down evalúa los procesos existentes, así como las funciones y responsabilidades asignadas para la seguridad cibernética; Se realiza a través de entrevistas con partes interesadas identificadas (por ejemplo, CISO, CIO, RRHH, Propietarios de procesos) e identifica debilidades de seguridad comunes (por ejemplo, falta de conciencia, responsabilidades poco claras), independientemente de la postura de seguridad de aplicaciones / sistemas específicos.

- Solución y tecnología:

Esta segunda dimensión y ascendente evalúa las tecnologías y arquitecturas de ciberseguridad aplicadas para el diseño seguro y la protección de aplicaciones/sistemas (por ejemplo, integración con plataformas SAST/DAST, refuerzo en línea con los puntos de referencia de seguridad, monitoreo de eventos sospechosos); dicha evaluación se centra en una selección de aplicaciones críticas para el negocio identificadas y complementa la evaluación de alto nivel y entre aplicaciones realizada a través de la dimensión Proceso, Organización y Cumplimiento.

Las dos dimensiones internas se enriquecen con una evaluación externa realizada a través de nuestro equipo de Hacking Ético: la Huella Digital.

2. Perspectiva externa (Huella Digital):

Esta evaluación externa y pasiva (es decir, sin impacto en las operaciones comerciales) evalúa la postura de seguridad AS-IS de la Organización desde dos dimensiones, las personas y la tecnología:

- Personas:

A partir de una lista de personas clave (por ejemplo, nombres de nivel C y direcciones de correo electrónico), nuestros expertos escanean la Dark Web para encontrar si se vende o discute alguna información (por ejemplo, contraseñas), siendo esto un síntoma de un ataque cibernético inminente.

- Tecnología

A partir de una lista de URLs/FQDNs expuestas a Internet, nuestro equipo de Hacking Ético prueba la configuración segura de los sistemas de la empresa (por ejemplo, servidores web y capa de aplicaciones web) para identificar configuraciones deficientes (por ejemplo, puertos abiertos no seguros y no necesarios, información recopilada que podría permitir a un atacante detectar vulnerabilidades).

Como resultado de nuestra evaluación integral, podemos compartir con las organizaciones un informe completo de análisis de gaps y la hoja de ruta resultante, enumerando un conjunto priorizado de acciones para mitigar los riesgos identificados.

La plataforma Cyber Risk DIVE es el habilitador de este programa continuo de gestión de riesgos, lo que permite a la organización evaluar en pocas semanas su postura de seguridad y realizar un seguimiento de las iniciativas necesarias. No dude en ponerse en contacto con nuestros expertos para comprender cómo podemos proteger su negocio.